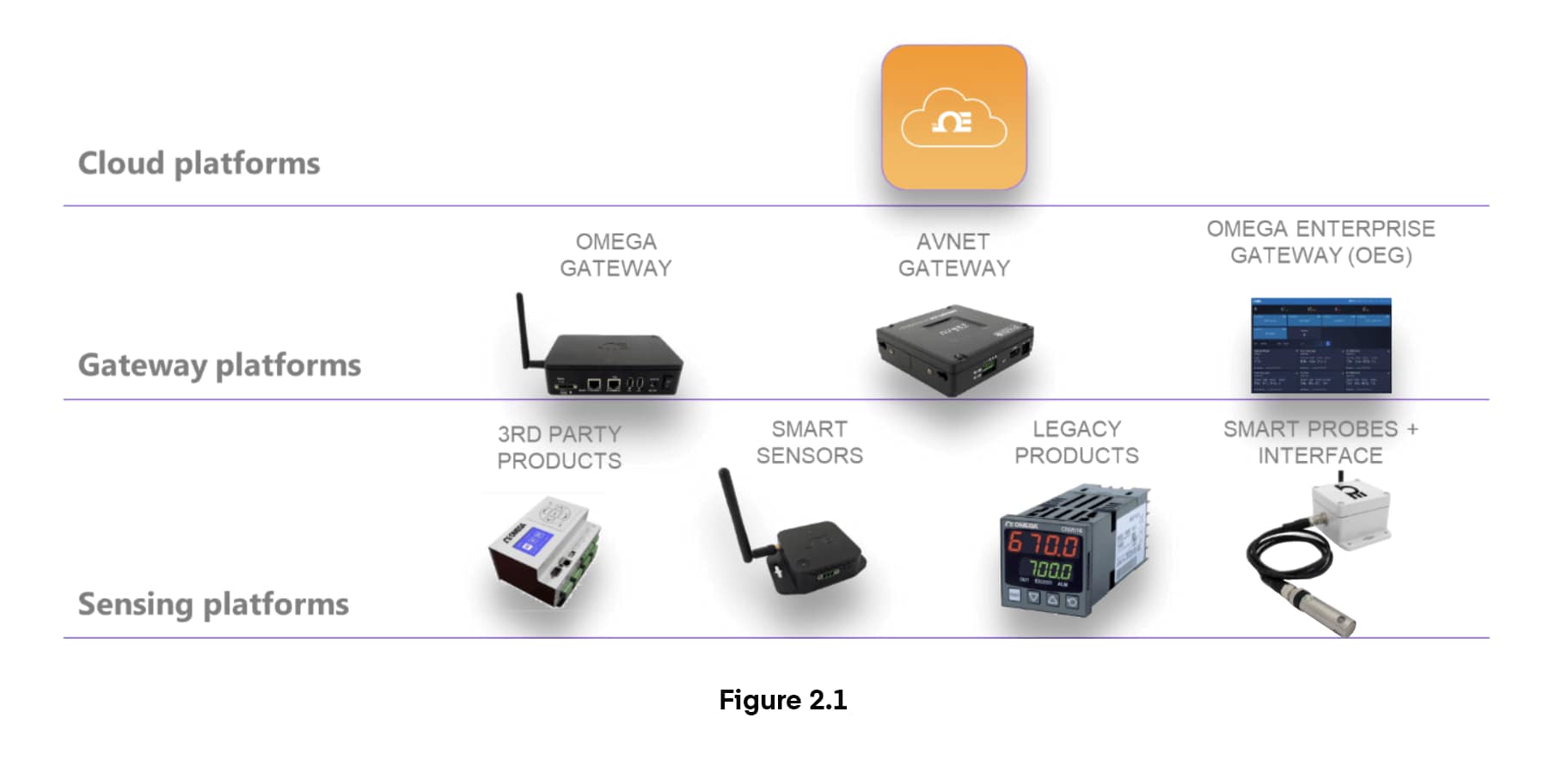

La sécurité IIoT dans l'écosystème Layer N d'Omega

L'écosystème Layer N d'Omega (Figure 2.1) intègre une sécurité de réduction des menaces dans chaque zone. La couche du cloud nécessite des mots de passe de comptes utilisateur et un ID unique pour accéder aux données. Elle s'exécute sur Microsoft Azure, qui inclut la réduction des attaques par déni de service sur la plateforme, ainsi qu'un Hub IoT avec plusieurs niveaux de contrôle d'accès, d'authentification et d'autorisation. La connexion de type cloud/passerelle en direction nord utilise le protocole AMQP standard sur TCP/IP avec TLS (Sécurité de la couche de transport), dont un protocole d'authentification basé sur un certificat avec cryptage AES-256. Les autres caractéristiques du protocole en direction nord sont les suivantes :

- La séparation des clés privées partagées pour la passerelle et le cloud avec un module de plateforme sécurisée (TPM) basé sur le matériel dans la passerelle

- Des codes de vérification uniques générés par la passerelle et le cloud à l'aide d'une fonction de hachage partagée et non publiée à partir d'un code de vérification commun créé à partir d'informations de capteur partagées (chiffrées)

- La passerelle et le cloud valident tous deux que le processus d'authentification a réussi

- Le mode d'authentification de la passerelle est conservé par le biais de cycles d'alimentation

- Si la passerelle passe à l'état d'authentification, TOUS les accès suivants nécessitent d'abord une authentification ou une réinitialisation des paramètres d'usine

- Après 5 tentatives d'authentification infructueuses, la passerelle DOIT être éteinte puis rallumée. L'authentification de l'accès au cloud passe en mode sécurisé après 5 échecs.

La connexion du capteur de passerelle en direction sud utilise le protocole de cryptage IEEE 802.15.4 AES256 standard. Les caractéristiques du protocole en direction sud incluent :

- Le protocole d'échange de clé cryptée IEEE 802.15.4 ECDH (échange de clés Diffie-Hellman basé sur les courbes elliptiques)

- L'authentification du dispositif (pour éviter les attaques MITM – attaque de l'homme du milieu)

- Le chiffrement de la couche de liaison AES CCM (mode de chiffrement cryptographique)

- Un téléchargement OTA (Over the Air) sécurisé

- Un gestionnaire de démarrage du firmware On The Device (OTD) avec démarrage sécurisé – Vérifie l'authenticité du firmware à exécuter sur le dispositif à chaque démarrage

- La vérification croisée de l'identité du capteur avec les informations d'identification du cloud, empêchant l'usurpation d'identité

Enfin, les tests de pénétration (« chapeau blanc ») confirment qu'il n'y a pas de vulnérabilité dans la mise en œuvre. Bien qu'aucun système IIoT ne garantisse l'immunité contre toutes les menaces possibles, l'écosystème Layer N garantit que la sécurité est intégrée comme une fonctionnalité de conception de base, et non comme un complément.

Fermer

Fermer